¡HOLA! Si quieres proponernos un proyecto contacta con nosotros, escribe un mail a la siguiente dirección: info@albatian.com

TODA LA INFORMACIÓN SOBRE

BPM, PROCESOS, I+D+I, TECNOLOGÍA

Reporting en Ciberseguridad,¿Para satisfacer a la Dirección o para progresar?

Por Bernardo Ramos, experto en seguridad de las TIC

¿Para qué sirve el reporting en general?

Hay tres respuestas posibles:

- Para satisfacer el ansia de información de los jefes

- Para cubrir el expediente

- Para identificar qué cosas hay que cambiar para progresar.

Sabemos que todo el mundo dirá que la tercera opción es la correcta

Pero lo cierto es que en la mayoría de los casos la respuesta cierta es la primera y no se va más lejos

En materia de ciberseguridad, para saber si estamos haciendo las cosas bien, si de verdad queremos utilizar el reporting para identificar las cosas que necesitamos cambiar para progresar, entonces tendremos que estructurar nuestros cuadros de mando de forma que respondan a tres preguntas:

- ¿Se cumplen las reglas de seguridad definidas?

- ¿Son adecuadas las reglas de seguridad definidas?

- ¿Cuál ha sido la realidad?

En función de las respuestas, podremos identificar las acciones necesarias

- Cambiar las reglas

- Mejorar el control del respeto a las reglas definidas

- Hacer un replanteamiento a fondo.

¿Cómo estructuramos nuestros cuadros de mando en materia de Ciberseguridad?

Nuestro reporting debe consistir en tres cuadros de mando, cada uno de los cuales debería contestar a una de las preguntas indicadas anteriormente.

Cada uno de los cuadros de mando debe tener varios indicadores representativos de los riesgos que nos amenazan

Un factor clave a la hora de tener un reporting verdaderamente eficaz es la automatización de la obtención de los valores de los indicadores para garantizar que se miden de forma permanente y sostenida.

Para cada indicador identificaremos varios valores de referencia:

- Umbral: aquel valor que se obtendría normalmente con los mecanismos existentes

- Objetivo: Valor que supondría una mejora y que sería factible alcanzar si se pone en marcha un plan de acción específico

- Mínimo: Valor mínimo aceptable

Veamos a continuación un ejemplo de un sistema de reporting como el indicado anteriormente:

EJEMPLO DE CUADRO DE MANDO DE CIBERSEGURIDAD

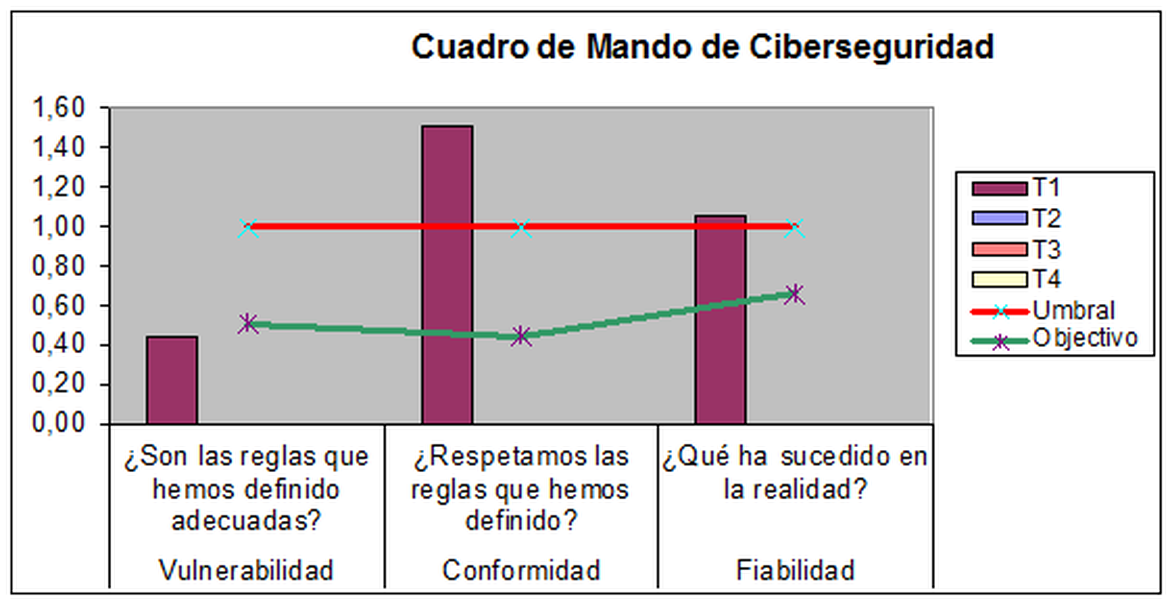

El Cuadro de Mando de Ciberseguridad que presentamos está estructurado en 3 ejes para responder a tres preguntas diferentes.

Las respuestas a estas preguntas nos darán un diagnóstico de nuestra situación y permitirán identificar las acciones necesarias para progresar en la protección de nuestros activos informacionales:

- Eje Vulnerabilidad: ¿Son las reglas que hemos definido adecuadas a nuestro entorno y nuestras necesidades?

- Eje Conformidad: ¿Estamos respetando las reglas que hemos definido?

- Eje Fiabilidad: ¿Cuál ha sido el resultado en la realidad?

A continuación damos algunos ejemplos de indicadores que podrían utilizarse en nuestro cuadro de mando. En la práctica, la elección de los indicadores dependerá de dos criterios:

- ¿Qué métricas son significativas en función de mi sector de actividad?

- ¿Qué indicadores puedo medir fácilmente con los medios de los que dispongo?

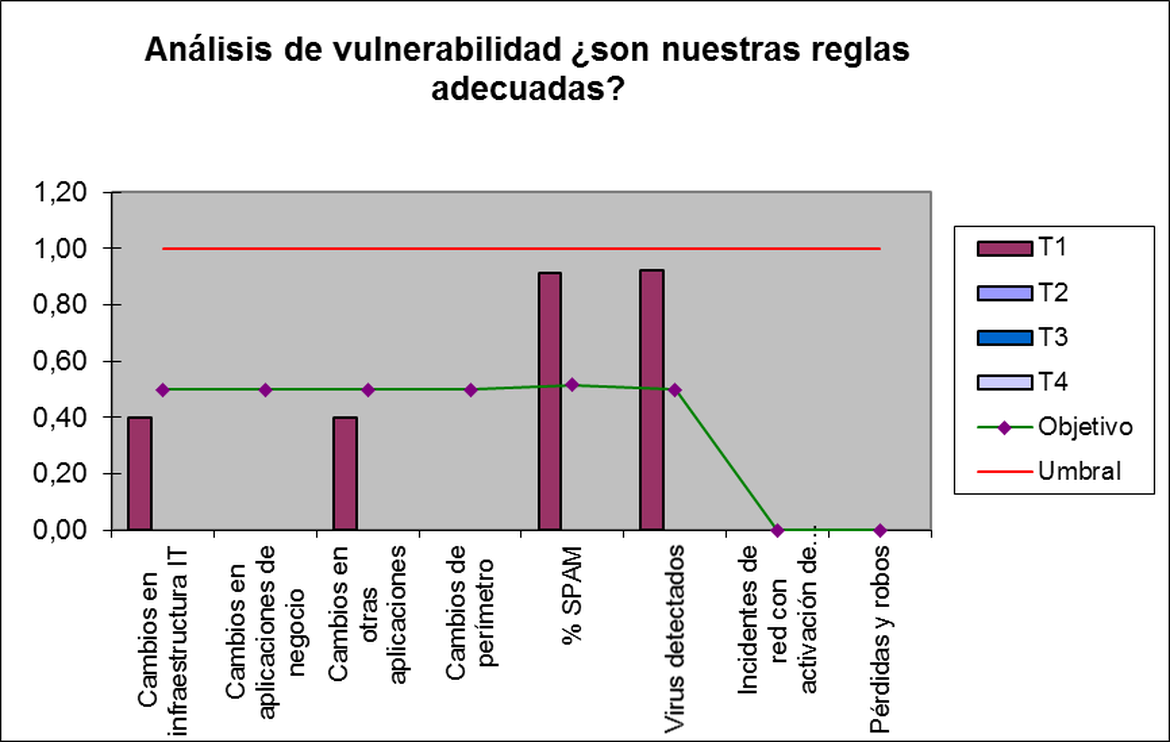

En nuestro ejemplo, para responder a la primera pregunta (Vulnerabilidad) proponemos los ocho indicadores siguientes:

- Cambios en nuestra infraestructura IT (número de cambios, en el sentido ITIL del término, ponderados con un coeficiente en función del alcance de cada cambio)

- Cambios en nuestras aplicaciones de negocio, ERP, etc. (con el mismo criterio del primer indicador)

- Cambios en otras aplicaciones utilizadas, aplicaciones de apoyo, aplicaciones técnicas, etc. (con el mismo criterio del primer indicador

- Cambios en el perímetro de nuestra empresa o entidad (fusiones, cesiones, adquisiciones, apertura o cierre de establecimientos, delegaciones, etc. Cambios organizativos …)

- % SPAM y correos maliciosos

- Número de virus detectados

- Incidentes de red que hayan activado los mecanismos de backup previstos

- Número de pérdidas o robos de dispositivos (PC, smartphones, etc.)

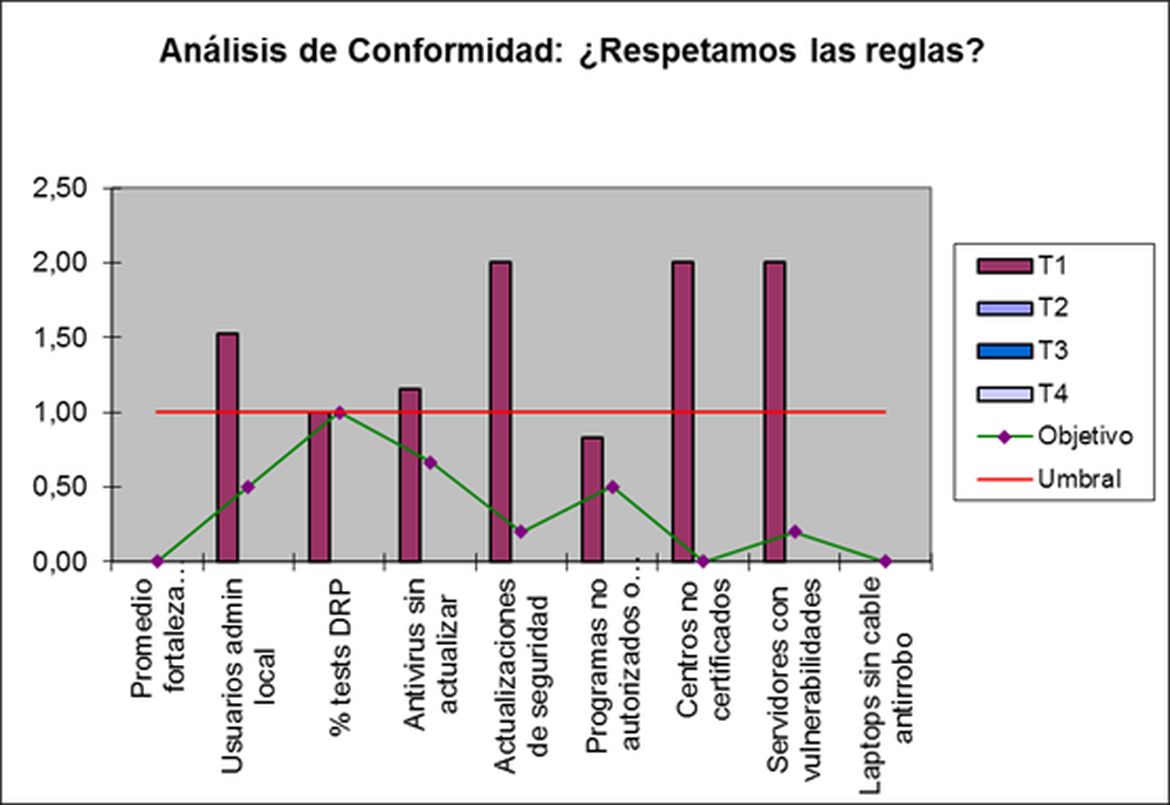

Para responder a la segunda pregunta (Conformidad), proponemos los nueve indicadores siguientes:

- Promedio de fortaleza de las contraseñas utilizadas (en el entorno Windows, por ejemplo)

- Número de usuarios con privilegios de administración local en sus PC

- % de Tests DRP realizados respecto a los planificados

- % PC con el antivirus sin actualizar

- % PC sin las actualizaciones de seguridad aplicadas

- Número de PC conteniendo programas no autorizados o peligrosos

- Número de centros de trabajo que no han pasado con éxito la certificación de conformidad para conectarse a la red corporativa

- % servidores con vulnerabilidades conocidas

- Número de laptops detectados sin el cable de seguridad antirrobo

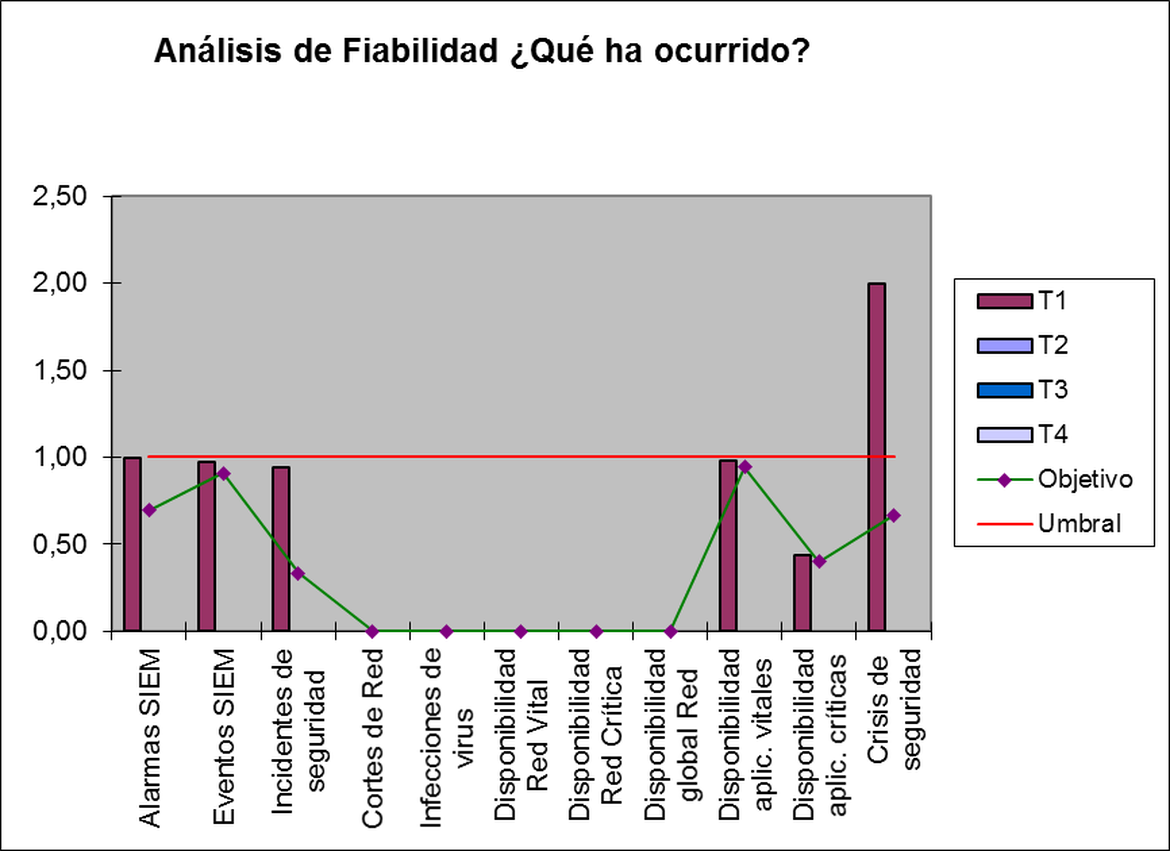

Para responder a la tercera pregunta (Fiabilidad) proponemos los once indicadores siguientes:

- Número de alarmas enviadas por el sistema de monitorización de eventos de seguridad (SIEM)

- Número de eventos detectados por el sistema de monitorización de eventos de seguridad (SIEM)

- Número de incidentes de seguridad informática

- Número de incidentes de red con interrupción del servicio

- Número de infecciones por virus

- % disponibilidad de la red para los centros de trabajo vitales (nivel de exigencia máximo)

- % disponibilidad de red para los centros de trabajo críticos (segundo nivel de exigencia)

- % de disponibilidad de red para la totalidad de los centros

- % disponibilidad de las aplicaciones vitales (máximo nivel de exigencia)

- % disponibilidad aplicaciones críticas (segundo nivel de exigencia)

- Número de activaciones de la célula de crisis de seguridad informática (en respuesta a incidentes de disponibilidad, confidencialidad o integridad)

Con el fin de obtener una representación gráfica, expresaremos cada indicador con un valor que puede variar entre 0 y 2.

El valor 1 representa el “Umbral” (lo que deberíamos obtener cuando todo funciona correctamente con los medios existentes).

Un valor inferior a 1 muestra un rendimiento positivo.

Un valor superior a 1 muestra un funcionamiento deficiente en materia de ciberseguridad que requiere nuestra atención.

Definiremos también un valor “Objetivo”, que corresponde a lo que nos gustaría obtener cuando queremos hacerlo mejor que el “Umbral” Esto requerirá, en general, hacer algo distinto, aportar recursos y realizar acciones que nos permitan mejorar.

El gráfico número 1 (Cuadro de Mando de Ciberseguridad) es una síntesis de la consolidación de los indicadores de los tres ejes. Habrá una Columna por trimestre para cada eje.

Para simplificar la lectura de los gráficos, hemos consignado únicamente valores para el primer trimestre (T1)

En este ejemplo, podemos constatar lo siguiente:

- Respecto a la Vulnerabilidad, no ha habido cambios significativos en nuestro entorno que necesiten un cambio en las reglas de seguridad vigentes.

- Respecto a la conformidad, constatamos que hay un problema en el respeto de las reglas definidas. Deberemos analizar el detalle del cuadro de mando relativo a este criterio para definir las acciones correctivas necesarias.

- Finalmente, respecto a la fiabilidad, constatamos que, en la realidad hemos obtenido un resultado en materia de ciberseguridad cercano a lo que consideramos normal, por lo que no necesitaríamos, en principio, profundizar.

El gráfico número 2 (Análisis de la vulnerabilidad) muestra el detalle de los indicadores correspondientes al criterio “vulnerabilidad”

El gráfico número 3 (Análisis de Conformidad) muestra el detalle de los indicadores correspondientes al criterio de conformidad.

Constatamos un problema con los indicadores “Usuarios con admin local”, “Actualizaciones de seguridad” “Centros no certificados” y “Servidores con vulnerabilidades”.

A partir de esta información, podemos definir los planes de acción correspondientes para corregir las anomalías.

Finalmente, el gráfico número 4 (Análisis de Fiabilidad) contiene los detalles de los indicadores correspondientes al criterio “fiabilidad”

El único indicador à vigilar sería el número de crisis de seguridad formalmente activadas durante el período. Un análisis de las mismas nos dirá si hay que actuar y en qué sentido.

La experiencia del reporting en Ciberseguridad en la vida real

Todo lo visto anteriormente es muy bonito y con ello, sobre el papel, tendríamos un sistema de seguimiento magnífico que nos daría una imagen precisa de la situación de nuestra entidad respecto a la ciberseguridad y nos alertaría puntualmente cuando fuera necesario tomar medidas adicionales para mantener nuestros activos informacionales adecuadamente protegidos.

Pero la realidad es más prosaica:

- Los jefes quieren sentirse tranquilos y al mismo tiempo no gastar más dinero

- La mayoría de las partes implicadas quieren que su sistema funcione pero no desean tener complicaciones ni sentirse vigilados ni dedicar recursos a la obtención de indicadores.

- En ausencia de incidentes graves todos prefieren mirar hacia otro lado por comodidad.

- En caso de incidente grave, todo el foco se pondrá en el incidente en cuestión y se tomarán medidas excesivas para tener la sensación de evitar incidentes similares en el futuro

En definitiva, el reporting riguroso en ciberseguridad es incómodo para la mayoría de los actores implicados y todavía faltan muchos años para generar una cultura que lo propicie.

RELACIONADO

-

Agile, la metodología de moda

by Albatian Feb. 19, 2017

-

Ciberseguridad: No protejas el PC

by 4 Mayo 9, 2017

-

Ciberseguridad

by Albatian Ene. 10, 2017

-

¿En qué se parecen los proveedores de ciberseguridad a los matones de barrio?

by Albatian Nov. 14, 2016

-

Los costes de la dirección desinformada por exceso - Los PC en el entorno industrial

by 4 Jul. 9, 2017

-

Toda la verdad sobre las contraseñas

by 4 Sept. 18, 2017

-

El ROI (Return On Investment) de los Modelos Compliance

by 4 Ene. 7, 2020